本文是我在知乎被删除回答的完善,可能写得不怎么“技术”。

既然有更好的方式,何必下载使用可疑软件。

——本来是这样讲的,见大家如此好奇,我也不好意思继续对着几张道听途说的截图云评价了。下面补充了一些我真实安装后注意到的东西。

(目前我还没有登录过账号试验代理,如果有朋友愿意共享一个,会有帮助的。)

关于合法这件事,该产品的官方描述经历了几次变动:

前两张图来自 Twitter,目前它直接变成了这样:

这个合法合规是真是假,不好说。

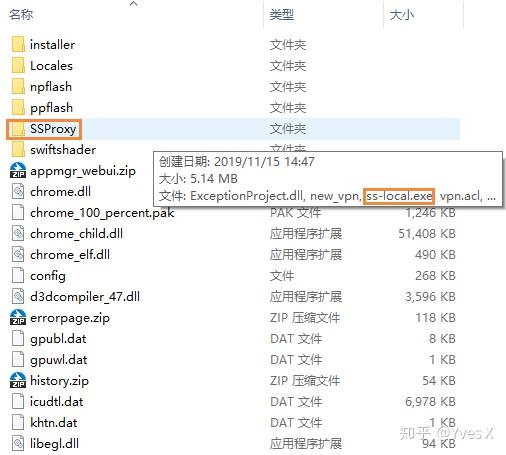

至于浏览器本身,该浏览器的代理仍然是 ss。不知道 ss 的作者,看见自己开发的这个招来了警察上门的软件,不仅支撑了无数商贩的生意,现在还成为了“合法合规”的一部分,会作何感想。

该浏览器基于 Chromium,但 F12 控制台无法打开,增大了查看浏览器行为的难度。当然,有很多方法可以从外部查看软件发送了哪些网络请求,但这不禁让人奇怪,为什么要特地屏蔽控制台呢?

(一个同样基于 Chomium 的眼熟浏览器右键菜单,审查元素即为控制台入口)

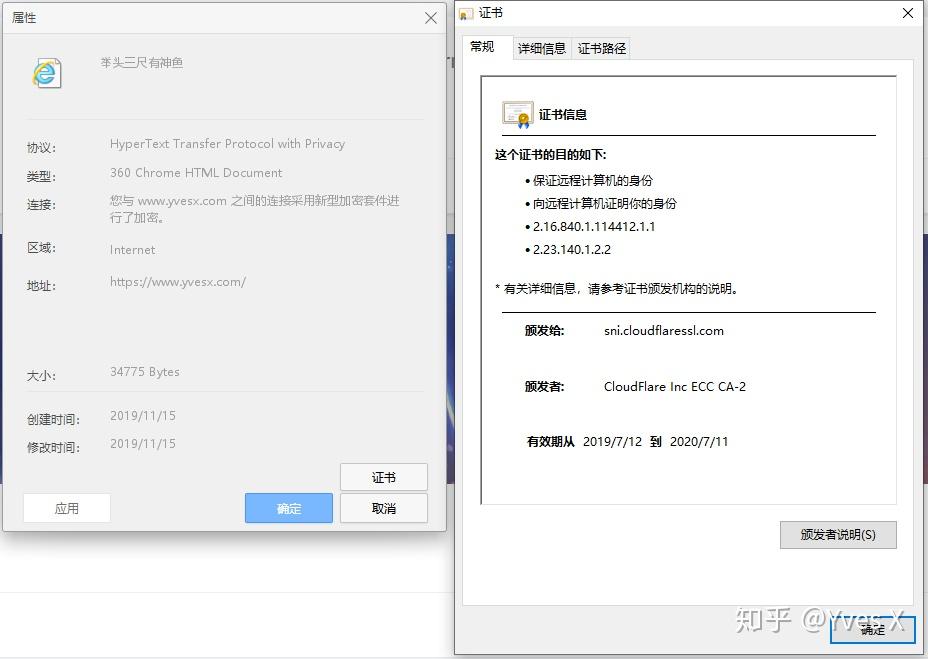

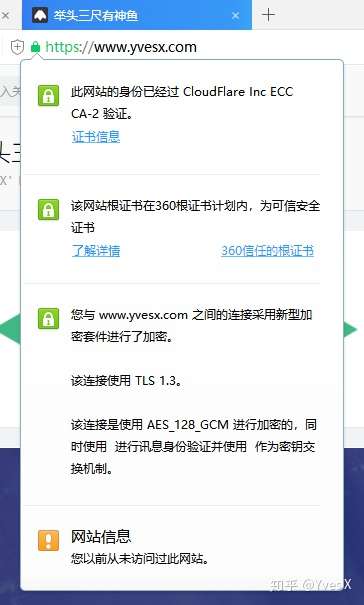

抓包可以看到浏览器访问网站总是与一个上海电信的 IP 地址建立连接,这应该是代理的国内中转节点。把你的上网流量从别人的服务器上过一次,总是一件有些危险的事,幸运的是,当代 Web 技术已经默认网络环境是不安全的,正常情况你使用代理访问 HTTPS 网站,中间服务器已经只能得知你连接的主机,而不再能知道你访问的具体页面和传输内容。但酷鸟浏览器并不属于正常情况,这个后面再讲。

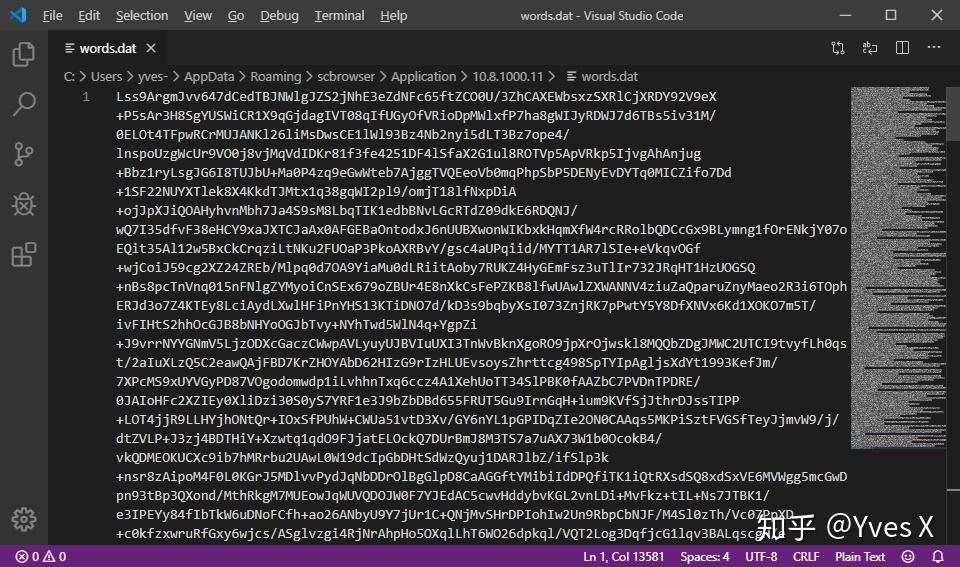

可以在这个浏览器的安装目录下找到名为 words.dat 的文件,内容自然是加密的,根据名字猜测可能是屏蔽词列表。测试结果也确实如此,当你的 URL 包含特定屏蔽词时,网站是无法访问的。这种做法,我个人认为其实可以理解。

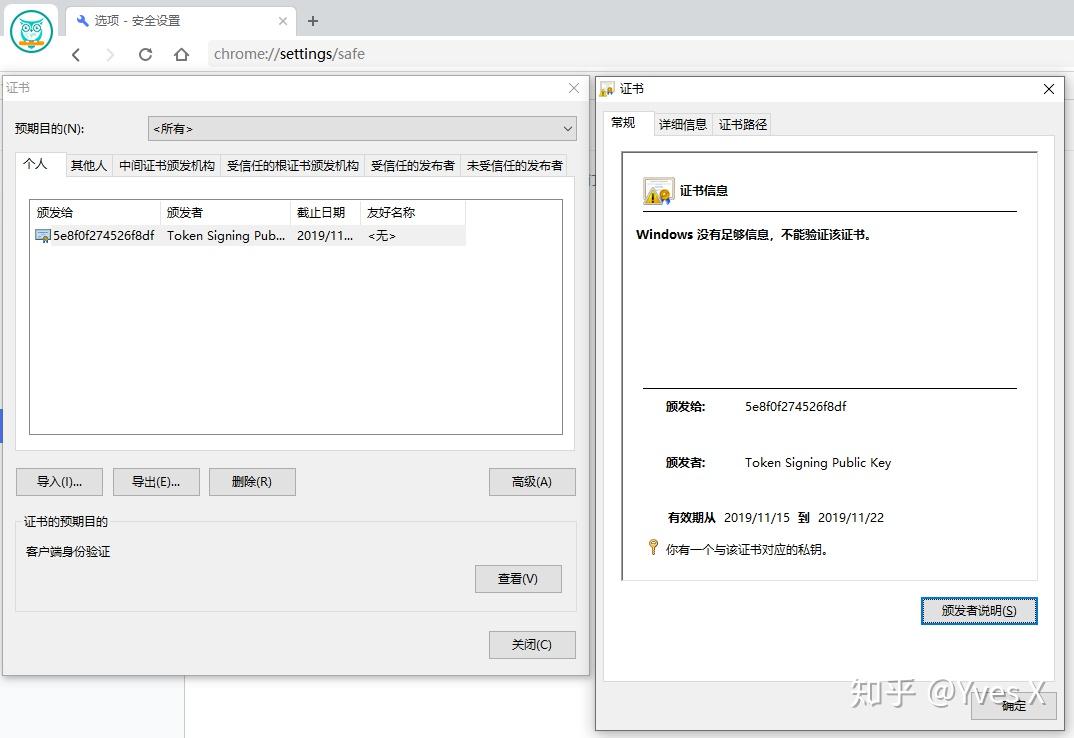

重点来了,在该浏览器内使用 Google 搜索时,会发现搜索结果已经被过滤,只留下了部分内容。这件事与刚才的屏蔽网站有本质的不同,说明浏览器检测并篡改了网页内容。而在正常情况下,你通过 HTTPS 协议访问网站的流量是经过认证和加密的,浏览器发现网页被篡改时,会直接拒绝访问。

当你试图检查 TLS 证书情况,想知道 HTTPS 到底是什么状态时,就会发现,欸嘿,并没有可以看证书信息的地方,甚至默认都不检查证书。

(一个同样基于 Chomium 的眼熟浏览器,可以正常看到证书信息)

难怪要做成浏览器,只有作为客户端本端,才可以在这种地方动手脚。毕竟无论中间是怎样传输的,浏览器才是你的那双眼睛。

(这张酷鸟浏览器自带的私有证书,将使得 HTTPS 流量也处于证书拥有者的控制下)

问题是,苹果对 FBI 的抗辩逻辑在这里也是适用的。苹果公司不是不能提交用户信息,但如果为政府开了后门,那就无法保证使用这个后门的只有政府。酷鸟浏览器用这种破坏 HTTPS 安全逻辑的方式,来过滤网页内容、监控浏览记录,这是将你的网络流量完全暴露给了酷鸟提供的代理。哈萨克斯坦曾强制全国安装政府控制的证书,来实现同样的目的,最终这个证书被所有主流浏览器拉黑,哈当局不得不宣布试验终止。如果说政府的监控还算可控,苹果哪怕真被安了后门也不会愿意滥用来自毁长城,那么酷鸟浏览器意味着,你将这个安全风险托付给了一个 QQ 群只有 2000 人的公司。

*总结:

酷鸟宣称的合法合规存疑,但这个内置代理的浏览器自带网址屏蔽和内容过滤,且手机号注册的账号可以实现实名制浏览记录,的确能够满足执法者需求。

然而,为了实现监控和审查,这些无异于攻击的技术手段引入了额外的安全风险。**

一些这篇答案并没有引用到,但你可能会想了解一下的相关阅读:

- TLS

- 中间人攻击

- 哈萨克斯坦发出通知要求所有设备所有浏览器安装政府签发的根 CA 证书

- 苹果、Google 和 Mozilla 封杀哈萨克斯坦政府 CA

- 哈萨克斯坦停止强制性安装证书,称这只是测试

- Tim Cook 批评加密后门

花絮:

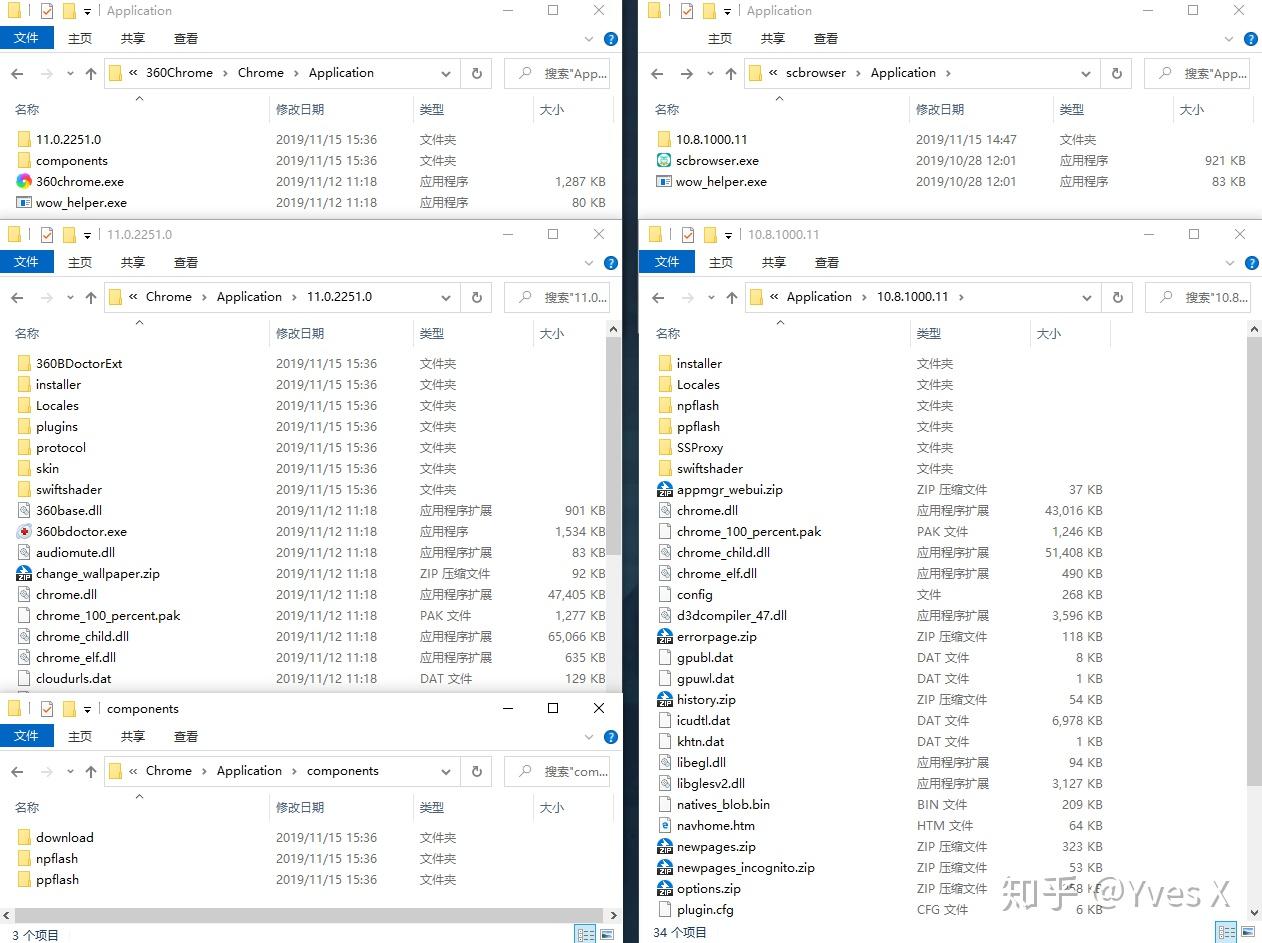

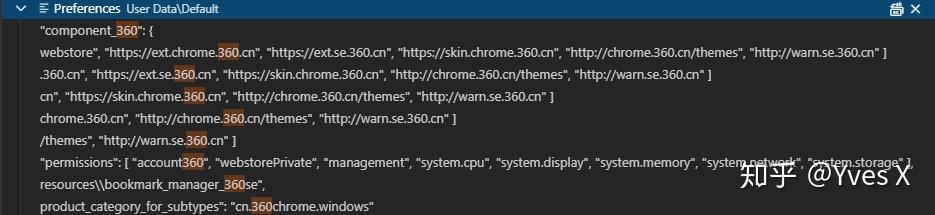

如果你足够细心,可能已经注意到了,我用来对比的“同样基于 Chomium 的眼熟浏览器”,是 360 极速浏览器。它真的很眼熟。

如果你更加细心,或许还能注意到,有张来自酷鸟浏览器的截图里有 360 的字样。

事实上,它们不仅有相似的界面,还有相似的文件结构和组件:

甚至酷鸟浏览器的用户配置里直接就有许多没有改掉的 360 字样:

这件事大家就自行理解了。

你可以在知乎上给这篇文章点个赞。

如果你需要引用,又担心转给别人已经被知乎 404,最好使用本页的地址。

评论 在此处输入想要评论的文本。